Введение

В данной работе мы определим направления защиты информации, виды защищаемой информации и методы защиты информации ограниченного доступа.

Актуальность защиты корпоративной информации на сегодняшний день ни у кого не вызывает сомнений. Уровень информатизации достиг значительного технологического и социального предела, когда обеспечение процедур защиты информации касается всех сфер жизнедеятельности человека. При этом требования соответствующих федеральных законов и подзаконных актов федеральных регуляторов безопасности информации предъявляют все больше и больше требований.

Так известный федеральный закон 152-ФЗ «О персональных данных», определяет достаточно жёсткие требования к государственным, частным организациям и к частным лицам, которые занимаются обработкой персональных данных соответствующих субъектов. Он же породил множество нормативно-правовых актов Правительства РФ и соответствующих подзаконных руководящих документов федеральных ведомств и иных регуляторов в области информационной безопасности.

Необходимо разделить основные отраслевые и социальные направления, где проведения процедур по организации систем информационной безопасности наиболее актуальны.

Выделим отдельно данные направления исходя из интуитивно понятных рисков нарушения режима безопасности информации, приводящие к существенным социальным, бизнес и политическим последствиям.

- Информационные системы государственного управления и объектами производственных инфраструктур – так называемые КИИ (критические информационные инфраструктуры).

- Информационные системы учета социальной информации (информационные системы персональных данных, конфиденциальная информация о макроэкономических показателях субъектов федерации и государства, ключевая информация по управлению информационными системами различного направления, несанкционированный доступ к которой может привести к существенным экономическим, политическим и социальным негативным последствиям, иные ).

- Информационные системы, обрабатывающие информацию, относимую к государственной тайне.

Это основные направления государственного и социального секторов, где может обрабатываться информация ограниченного доступа. Совершенно очевидно, что данную информацию необходимо защищать. Как ее защищать, какие методы применять, что взять за основу при организации мероприятий и работ по разработке и внедрении системы информационной безопасности (СИБ)? Что учитывать при разработке корпоративной СИБ? Какую информацию защищать и как определить степень конфиденциальности и перечень мероприятий, необходимый для ее защиты?

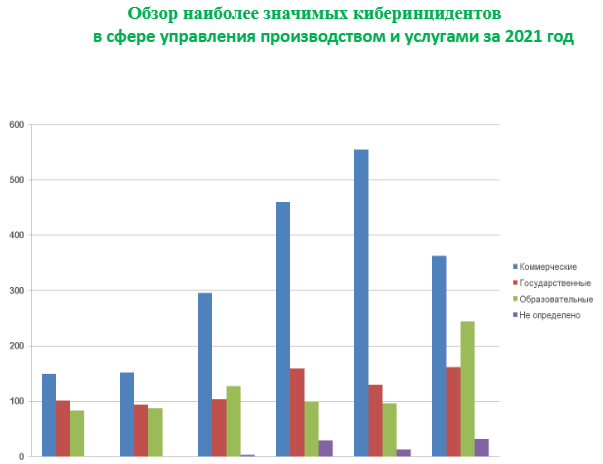

Почему же необходимо сегодня защищать информацию? Актуальность данной темы определена соответствующей статистикой, которая на сегодняшний день имеется в открытых источниках. Так в соответствии с исследованиями российского агентства InfoWatch приведем анализ нарушения режима безопасности информации в различных компаниях.

В то же время анализ статистических данных (исследование Аналитического центра InfoWatch) показывает, что уровень квалификации нарушителей безопасности информации постоянно растет. Необходимо заметить, что при росте технологических возможностей нарушителей для реализации технического канала утечки информации, стоимость соответствующих технических средств неуклонно падает.

Современное информационное обеспечение всех сфер деятельности человека подразумевает комплексную обработку информации, вне зависимости от отраслевой принадлежности того или иного объектов информатизации. Так сегодня уже широко представлены концепции оборонного характера, предполагающие ведение боевых действий (принятие оперативных и стратегических решений) сообразуясь с политической, социальной, экологической и иной оперативной обстановкой на виртуальном театре военных действий. Безусловно, что в нынешней геополитической обстановке, в условиях применяемых политических и экономических санкций в отношении Российской Федерации, только такой подход может дать соответствующие преимущества во всех сферах, где обрабатывается информация ограниченного доступа. Именно поэтому значение подготовки квалифицированных кадров в области организации режима безопасности информации и ее обработки на сегодняшний день актуально, как никогда.

В данной работе мы определим основные направления защиты информации, виды защищаемой информации и методы защиты информации ограниченного доступа. Отдельно обратим внимание на квалификационную составляющую, как определяющую организационную меру по обеспечению заданного режима безопасности информации на государственных, муниципальных и негосударственных объектах информатизации, обрабатывающих информацию ограниченного доступа, вне зависимости от формы собственности.

Три направления обеспечения информационной безопасности

Основные направления по обеспечению режима информационной безопасности (ИБ) общеизвестны, это:

- Нормативно-правовое обеспечение ИБ.

- Организационное (административное) обеспечение ИБ.

- Инженерно-техническое обеспечение ИБ.

В разрезе вышеприведенных направлений обеспечения режима ИБ и требований Федеральных регуляторов безопасности рассмотрим актуальные темы, присутствующие на сегодняшний день. Данные темы широко обсуждаются обществом, органами государственной и муниципальной власти, а также организациями всех форм собственности.

Так известный федеральный закон № 152-ФЗ «О персональных данных», определяет достаточно жёсткие требования к государственным, частным организациям и к физическим лицам, которые занимаются сбором и обработкой персональных данных (ПДн). Он же породил множество нормативно-правовых актов Правительства РФ, соответствующих подзаконных нормативных актов, руководящих документов федеральных ведомств и иных регуляторов, для решения государственных, муниципальных и частных задач в области обеспечения безопасности ПДн.

Однако, нормативно-правовое направление обеспечения защиты ПДн не является панацеей от всех бед. Необходимо подготовить соответствующие кадры, которые квалифицированно смогут определить актуальные угрозы безопасности информации, в частности ПДн.

Для общего понимания местоположения государственных и негосударственных информационных систем (ИС) и, обрабатываемой на них информации, разделим основные отраслевые и социальные направления, где проведение процедур по организации режима ИБ наиболее актуальны.

Выделим отдельно направления рисков нарушения режима безопасности информации при ее обработке в ИС, где нарушение свойств ее безопасности могут привести к существенным социальным, бизнес и политическим последствиям, а именно:

- Информационные системы государственного управления и объектами производственных инфраструктур – АСУТП (автоматизированные системы управления производством и технологическими процессами) и КСИИ (ключевые системы информационных инфраструктур).

- Информационные системы учета социальной, экономической, политической и иной информации. К ним отнесем информационные системы персональных данных; конфиденциальная информация о макроэкономических показателях субъектов федерации и государства; ключевая информация по управлению информационными системами различного направления, в том числе национальной обороны.

- Информационные системы, обрабатывающие информацию, относимую к государственной тайне.

Это основные направления государственного и социального секторов, где может обрабатываться информация ограниченного доступа. Совершенно очевидно, что данную информацию необходимо защищать. так как несанкционированный доступ к данным ИС, пренебрежение соответствующими регламентами безопасности, подтасовка или целенаправленное искажение (нарушение целостности) информации может привести к существенным социальным, экономическим, политическим и иным негативным последствиям, в том числе техногенным катастрофам (Саяно-Шушенская ГЭС).

Как защищать информацию, какие методы применять, что взять за основу при организации мероприятий и работ по разработке и внедрению системы информационной безопасности (СИБ)? Что учитывать при разработке СИБ? Какую информацию защищать и как определить уровень конфиденциальности и перечень мероприятий, необходимый для ее защиты?

Для того, чтобы определить перечень актуальных проблем организации комплексной защиты различных информационных систем и, соответственно, обращающейся в них информации, проведем анализ статистики, взятую с официального сайта международного Аналитического центра InfoWatch.

Общая статистика

По оценкам экспертов из области кибербезопасности, прогнозы о ландшафте угроз в мире на 2021 год оправдались уже по итогам его первого квартала. Действия хакерских группировок с помощью вирусов-вымогателей против АСУТП и IIoT, включая системы управления критически важными объектами, уже годом ранее набирали обороты, эта же тенденция стала ключевой и на протяжении всего 2021 года. Хакеры поняли, что предприятия не могут допустить остановку производства и, скорее всего, заплатят выкуп вымогателям. Их ожидания оправдались: лишь исходя из опубликованных случаев, в 2021 году сумма уплаченного выкупа за один инцидент достигала $11 миллионов, а экономические потери составляли одного предприятия — до $600 миллионов.

Согласно исследованию, проспонсированному компанией Dragos, занимающейся вопросами кибербезопасности АСУТП, средняя стоимость одного инцидента с АСУТП обходится компании почти в $3 миллиона. В эту сумму входят лишь расходы на устранение самого инцидента и не включают упущенную выгоду и штрафы [1].

Стоит также отметить, что в отличие от атак, которые затрагивают ИТ-сети, атаки на производственные системы (ОТ-сети) позволяют получить доступ к управлению технологическими процессами, и в лучшем случае это лишь приостановит производство, а в худшем — станет реальной угрозой для жизни человека.

В связи с продолжением пандемии COVID-19 одной из самых привлекательных целей для киберпреступников оставалось здравоохранение.

Ущерб вследствие таких атак неминуем, однако не всегда пострадавший оглашает размер своих потерь. В данном обзоре мы собрали, в том числе, те случаи, когда ущерб был оглашен спустя месяцы после совершения кибератак.

Далее приведены примеры самых значимых киберинцидентов за 2021 в сфере управления производством с точки зрения последствий и экономических потерь. © Экспертно-Аналитический центр InfoWatch. 2022 г.

Одной из атак, с которой начался 2021 год, стала атака с помощью программы-вымогателя на австрийского производителя кранов-манипуляторов Palfinger. В результате серьезно пострадали ИТ-системы большинства филиалов по всему миру: с компанией было невозможно связаться по электронной почте, компания не могла получать и обрабатывать заказы и совершать отгрузки [2].

В тот же день была совершена атака и на крупного производителя упаковки WestRock Company (США), из-за чего был нарушен график поставок с некоторых его предприятий. Компания подтвердила, что инцидент с программой-вымогателем затронул «некоторые ее операционные и информационные системы», хотя и не опубликовал точных сведений о влиянии инцидента на OT- и ИТ-системы [3].

Тогда же, в январе, по сообщению ФБР из-за вируса-вымогателя сельскохозяйственная ферма в США потеряла $9 миллионов, поскольку атака парализовала ее работу. Доступ в сеть фермы был осуществлен с помощью скомпрометированной учетной записи администратора [4].

В США произошел инцидент с системой управления водоснабжением: 5 февраля в Олдсмаре (штат Флорида) хакер, воспользовавшись установленной программой удаленного доступа TeamViewer, получил доступ к системе очистки воды и попытался отравить целый город с населением 15 000 человек, повысив щелочность воды в 100 раз. Сотрудник компании вовремя заметил вторжение в систему и успел снизить уровень содержания гидроксида натрия [5].

В феврале был атакован французский производитель лодок Bénéteau, в результате чего нарушилась работа производственных площадок в Бордо и Вандее. Если в день атаки производство шло в обычном режиме, поскольку необходимые детали были уже привезены, но на следующий день заводы прекратили свою работу до устранения последствий атаки [6].

От вируса-вымогателя в марте 2021 в США пострадала пятая по величине пивоварня в мире Molson Coors (производит бренды Pilsner, Miller, Blue Moon, Grolsch, Foster’s, Killian’s и др.). Кибератака привела к значительным нарушениям бизнес-операций, включая производство и отгрузку продукции [7]. Несмотря на то, что компания приняла все возможные меры по ликвидации последствий инцидента, даже спустя месяц после атаки она все еще сталкивалась со сбоями в работе, включая функционирование систем пивоваренного завода. Потери продукции вследствие инцидента компания оценила на $140 миллионов [8]. © Экспертно-Аналитический центр InfoWatch. 2022 г. В том же месяце был атакован и немецкий химический завод по производству краски Remmers в Лёнингене, из-за чего пришлось остановить большую часть производства. Компания воздержалась от предоставления дополнительной информации о кибератаке [9].

В апреле в итальянском Винченце из-за хакерской атаки приостановлено производство на заводе фармацевтической компании Zambon. Атаку быстро идентифицировали и изолировали, однако простой завода, на котором работает 217 человек, продлился 5 дней [10].

Примером громкой атаки с помощью программы-вымогателя на сектор здравоохранения стала некоммерческая организация Scripps Health (Сан-Диего, США), которая управляет пятью больницами и 19 амбулаторными учреждениями. Несмотря на то, что ИТ-системы продолжили работу в автономном режиме, из-за атаки стало невозможно оказывать услуги некоторым пациентам, а для экстренной помощи пострадавших пришлось перенаправлять в другие учреждения [11].

Спустя три месяца, квартальный отчет Scripps Health показал, что убытки из-за кибератаки составили почти $107 млн. Большую часть (около $92 млн) составила упущенная выгода за тот месяц, который потребовался для восстановления ИТ-систем после инцидента кибербезопасности [12].

В мае была совершена одна из крупнейших кибератак на системы управления критически важными объектами в США (объекты КИИ в терминологии РФ). Кибератака с помощью программы-вымогателя привела к остановке крупнейшего нефтепровода (протяженность — 8850 км) компании Colonial Pipeline, который ежедневно обеспечивал топливом все Восточное побережье США. Министерство транспорта США объявило чрезвычайное положение в нескольких штатах.

Таким образом, согласно информации Аналитического центра InfoWatch:

- Больше всего утечек информации связано с персональными данными – в 92% случаев утекала именно эта информация. Более 767 млн персональных данных были скомпрометированы из-за ошибок или намеренных действий внутренних нарушителей, вследствие внешних атак.

- В зафиксировано более 14 «мега-утечек». В результате каждой «утекло» более 10 млн персональных данных. На «мега-утечки» пришлось 89% всех скомпрометированных записей.

- Банки, наряду с интернет-сервисами, ретейлерами и медицинскими учреждениями, являются основным источником утечек персональных данных.

- В 55% случаев виновными в утечке информации оказались сотрудники компаний. В 1% случаев –высшие руководители организаций.

При этом необходимо отметить, что статистика утечек за прошлые года показывает, что в общем пуле статистики мировых утечек доля «российских» утечек снизилась почти на треть по отношению с 2014 годом. Что говорит о специфике, прежде всего, геополитической ситуации и принимаемых мерах федеральных регуляторов в области совершенствования технических и организационных методов защиты информации ограниченного доступа.

Однако не стоит забывать и тот факт, что в результате введенных санкций государствами, политическими и экономическими партнерами России, существенно сократился трансграничный обмен информацией, в том числе содержащую ПДн (снижение зарубежных поездок гражданами РФ и, наоборот, зарубежных граждан в Россию). Разумно предположить, что после возобновления нормального до санкционного информационного обмена уровень соответствующих утечек вновь возрастет.

Итак, мы видим, что, как и прежде, лидером утечек являются ПДн. Понятно, что ПДн присутствуют фактически во всех ИС. Любая учетная запись, как и вся информация к ней относящаяся и обрабатываемая в ИС, может быть отнесена, согласно положение 152-ФЗ «О персональных данных», к иной категории ПДн.

Как показывает практика расследования инцидентов нарушения режима безопасности ПДн, такие нарушения происходят либо через инициативное сотрудничество нарушителей с лицами, обрабатывающими ПДн, либо от пренебрежения соответствующими лицами корпоративными регламентами безопасности и требований федеральных регуляторов безопасности. Результаты расследований, как правило, приводят к фатальному выводу о совершенной некомпетентности персонала в области ИБ. Как правило, виновники инцидентов нарушения режима ИБ не знают ни административной ни уголовной личной ответственности, которая может последовать за подобные нарушения. Но и это не самое главное. Отсутствие базовых знаний в области ИБ не позволяет персоналу, обрабатывающего информацию ограниченного доступа, ПДн, правильно оценить возможные угрозы и построить свою деятельность и информационную активность без ущерба собственному психологическому и рабочему комфорту при выполнении своих профессиональных обязанностей.

Таким образом, совершенно очевидно, что персонал, ответственный за организацию режима безопасности ПДн, должен пройти соответствующие курсы повышения квалификации или профессиональной переподготовки. В то же время, персонал ответственный за безопасную обработку ПДн должен пройти соответствующее обучение базовым основам ИБ. По окончанию обучения целесообразно провести тест, подтверждающий соответствующий уровень знаний в области нормативно-правового, организационного и инженерно-технического обеспечения безопасности ПДн, как при их обработке с использованием ИС (ИСПДн), так и без использования средств автоматизации.

Однако встает вопрос, каким образом быстро и эффективно обучить персонал, сохраняя его рабочие функции на местах? Как сократить временные, функциональные и финансовые издержки при обучении персонала? Как оставить персонал, исполняющий ключевые функциональные обязанности, на рабочем месте и одновременно обучить его необходимым знаниям в области безопасности ПДн и защиты информации?

Ниже приведена статистика утечек информации ограниченного доступа по годам.

Как мы видим, основная доля утечек приходится на коммерческий сектор и образовательный.

Необходимо понимать, что наибольшее количество информации обращается именно в коммерческом секторе. И информация там имеет, как правило, различные данные ограниченного доступа. От персональных данных своих сотрудников, клиентов и контрагентов до информации составляющую как коммерческую тайну (служебную тайну) таки информацию, составляющую государственную тайну.

А какие каналы утечки информации в соответствии со статистикой составляют наибольшую часть? Как распределяются акценты по видам носителей?

Как видим, из представленной диаграммы, наибольшее количество утечек информации происходит от бумажных документов. На втором месте стоит вычислительная техника и использование в системе документооборота ВЕБ-технологий.

И так, вышеприведенная статистика показывает, что наибольшее количество утечек произошло в направлениях обработки персональных данных.

Это подчеркивает необходимость анализа обрабатываемой информации, ее категорирования на различные виды и уровни (классы) защищенности.

Необходимость защиты информации ограниченного доступа актуально не только наличием ее в организации, но и, как правило, отсутствием у персонала, ответственного за обработку такой информации сведений об ее наличии (утвержденный перечень конфиденциальной информации, соответствующие нормативно-правовые акты, инструкции, корпоративные стандарты и регламенты).

Актуальность данной работы подчеркивается наличием следующих проблем в области защиты информации:

- Значительное увеличение правонарушений, связанных с утечками информации ограниченного доступа.

- Появление новых угроз и уязвимостей (рост технологической информационно-обрабатывающей базы на предприятиях и организациях).

- Стремление государства регламентировать деятельность по защите информации.

- Отсутствие единого понимания отдельными представителями бизнеса проблемы защиты информации.

- Неоднозначная трактовка некоторых нормативных документов и требований федеральных регуляторови - ФЕДЕРАЛЬНАЯ СЛУЖБА ПО ТЕХНИЧЕСКОМУ И ЭКПОРТНОМУ КОНТРОЛЮ (ФСТЭК) и ФЕДЕРАЛЬНАЯ СЛУЖБА БЕЗОПАСНОСТИ РФ (ФСБ).

- Увеличение тяжести последствий утечки информации.

- Появление технологий, позволяющим нарушителям воспользоваться полученной информацией.

- Информация стала объектом торга.

Основные понятия информационной безопасности

Для того, что бы понять, как защитить ту или иную информацию необходимо, прежде всего, определить виды защищаемой информации. Определив виды защищаемой информации, появляется возможность установить, а какая собственно информация обрабатывается у вас в организации. В свою очередь, определив виды обрабатываемой информации, появляется возможность определения местоположение объектов информатизации (место, где обрабатывается информация ограниченного доступа).

Согласно положений Федерального Закона № 149-ФЗ «Об информации, информационных технологиях и защите информации» дадим основные определения информации и ее видов.

Информация - сведения (сообщения, данные) независимо от формы их представления

Виды информации:

- акустическая (речевая) информация

- видовая информация

- информация, обрабатываемая (циркулирующая) в ИС, в виде электрических, электромагнитных, оптических сигналов;

- информация, обрабатываемая в ИС, представленная в виде бит, байт, IP-протоколов, файлов и других логических структур.

Давайте разберем, к какому виду можно отнести обрабатываемую на предприятиях и организациях информацию исходя и приведенной ее классификации.

Акустическая информация – любой звуковой сигнал, предназначенный для передачи важной информации, например, персоналу или населению. К нему может быть отнесено - звуки сирены скорой помощи или иного акустического сигнала служебного автомобиля, звуки тревоги «Воздушная тревога» и т.п.

Отдельный подвид акустической информации – речевая информация. Само по себе это уже говорит, что в данном случае речь идет о получении информации от персонала в ходе обсуждения конфиденциальной информации. Утечка информации в данном случае может происходить при проведении важных конфиденциальных переговоров между ответственными за обработку, хранение, прием и передачу информации ограниченного доступа с использованием средств голосовой связи.

К видовой информации относится любой документ, визуально отражающий информацию (бумажный документ, информация на экране компьютера, проектора, на плакатах и т.п.).

Информация, циркулирующая в виде электрических сигналов, электромагнитных и оптических сигналов – это информации, которая может быть снята нарушителем безопасности информации с использованием средств, позволяющих снимать информативный сигнал с инженерно-технических сооружений и иных технических средств. Информативный сигнал в данном случае снимается в соответствии с физической природой происхождения и среды распространения соответствующего сигнала.

Информация, обрабатываемая в битах и байтах – информация, которая циркулирует в технических приборах, использующих вычислительные технологии. К ним относятся смартфоны, планшеты, ноутбуки, компьютеры, средства телекоммуникационного оборудования и другие подобные технические средства.

Теперь, когда нам понятно какие виды информации существуют, определим какие есть свойства безопасной информации. Именно нарушение данных свойств приводят к нарушению режима информационной безопасности.

Свойства безопасной информации

Для определения угроз информационной безопасности, необходимо понимать какие свойства информации могут быть нарушены (изменены) и, соответственно, какие экономические, правовые и репутационные последствия могут наступить для организации.

В соответствии с положениями ФЗ-149 определены три основных свойства информации, изменение которых приводит к нарушению режима информационной безопасности.

Ниже перечислены эти свойства.

- Конфиденциальность информации – состояние защищенности информации, характеризуемое способностью АС обеспечивать сохранение в тайне информации от субъектов, не имеющих полномочий на ознакомление с ней.

- Целостность информации – состояние защищенности информации, характеризуемое способностью АС обеспечивать сохранность и неизменность конфиденциальной информации при попытках несанкционированных или случайных воздействий на нее в процессе обработки и хранения.

- Доступность информации - состояние информации, характеризуемое способностью АС обеспечивать беспрепятственный доступ к информации субъектов, имеющих на это полномочия.

Рассмотрим теперь, что является нарушением того или иного свойства конфиденциальной информации.

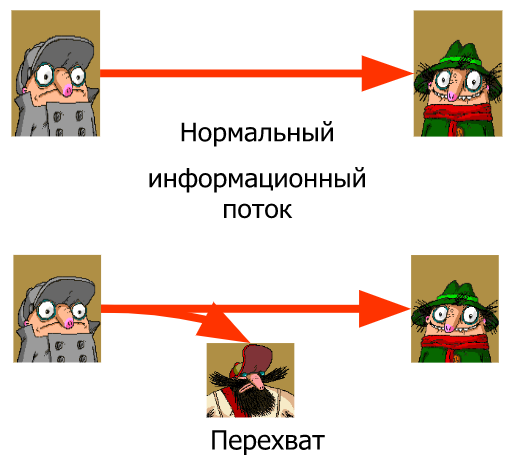

Ниже представлена схема нарушения свойства конфиденциальности информации.

Перехват – получение несанкционированного доступа к ресурсу.

- Подключение к кабелю связи с целью перехвата данных

- Незаконное копирование файлов и программ

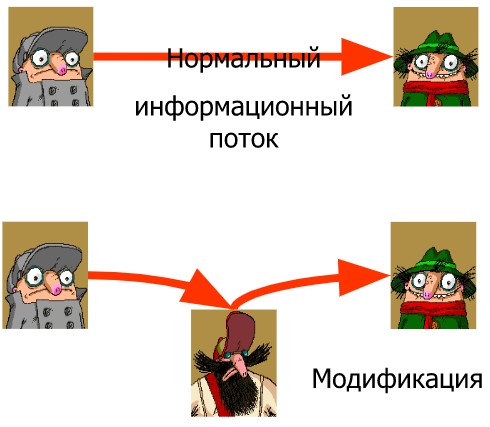

Рассмотрим схему нарушения свойства целостности конфиденциальной информации

Модификация – открытие несанкционированного доступа к ресурсу и его изменение нарушителем.

- Изменение значений в файле данных

- Модификация кода программы с целью изменения ее функций

- Изменение содержимого передаваемого по сети сообщения

И, наконец, рассмотрим схему нарушения свойства конфиденциальной информации доступность.

Разъединение – уничтожение ресурса системы, либо приведение его в состояние недоступности или негодности.

- Вывод из строя оборудования

- Обрыв линии связи

- Разрушение файловой системы

Итак, нарушение этих трех свойств позволяет реализовать нарушителю два канала утечки информации. Далее рассмотрим что это за каналы, чтобы определить перечень необходимых мер по защите конфиденциальной информации.

В соответствии с руководящими документами регуляторов информационной безопасности ФСТЭК и ФСБ существует два канала утечки информации:

- Технический канал утечки информации (ТКУИ).

- Несанкционированный доступ к информации ограниченного доступа (НСД).

В чем же разница этих двух определений?

Рассмотрим определения ТКУИ и НСД.

Технический канал утечки информации (ТКУИ) - совокупность объекта технической разведки, физической среды распространения информативного сигнала и средств, которыми добывается защищаемая информация.

Несанкционированный доступ (НСД) - доступ к информации или действия с информацией, нарушающие правила разграничения доступа с использованием штатных средств, предоставляемых СВТ или АС.

Исходя из вышеприведенных определений понятно, что реализация нарушителем канала ТКУИ вызывает нарушение одного свойства информации, а именно, КОНФИДЕНЦИАПЛЬНОСТЬ.

Т.е. для реализации нарушителем данного подхода используются не штатные средства информационной системы (снятие информации, например, фотографируя ее с бумажных носителей или прослушивая акусто-речевую информацию конфиденциальных переговоров), а средства технической разведки, исходя из среды распространения и вида информации (какой информативный сигнал прослушивается). Другими словами «закрытая» информация стала «открытой». Но при этом не нарушается ее целостность и доступность. Как правило, такие методы применяются техническими разведками других стран и конкурентами (промышленный шпионаж).

Что же касается НСД, то, как видно из определения этот канал утечки информации реализуется штатными средствами информационной системы. Что это означает? Прежде всего – это возможность изменения всех трех свойств конфиденциальной информации (конфиденциальность, целостность и доступность).

Для понимания представьте себе, что средствами ТКУИ вы узнали логин и пароль доступа к информационной системе банк-клиент (очень часто в нарушение режима безопасности информации персонал выкладывает учетные записи прямо на мониторах служебных компьютеров, что может быть легко отснято незаметно обычным мобильным телефоном). После чего используя штатные средства информационной системы и введя логин и пароль соответствующего пользователя, нарушитель может получить доступ (нарушение конфиденциальности), внести изменения (нарушение целостности) и поменять пароль (нарушение доступности), что сделает невозможным доступ авторизованного пользователя к данному информационному ресурсу.

Таким образом, вышеизложенный материал позволяет нам определить виды обрабатываемой информации в организации, определить ее принадлежность (ПДн, коммерческая тайна, ключевая информации, иная информация ограниченного доступа) и определить места ее обработки и ответственных лиц за обеспечение заданного режима безопасности соответствующей информации.

Виды информации (перечень конфиденциальной информации и ее основные атрибуты) позволят исходя из трех свойств конфиденциальности определить и каналы утечки информации и разработать модель угроз (кто, какими средствами и какой ущерб может быть нанесен).

Необходимо заметить, что при составлении модели угроз угрозы нужно разделить на исходящие от внутреннего и, соответственно, внешнего нарушителя.

Далее рассмотрим основные направления обеспечения информационной безопасности.

Всего их три:

- Нормативно-правовое обеспечение.

- Административно-организационное.

- Инженерно-техническое.

Нормативно-правовое обеспечение подразумевает исследование соответствующего Международных актов, принятых (ратифицированных в федеральных законах, соответствующих постановлениях Правительства, и подзаконных актов профильных ведомств и учреждений ), Федерального законодательства РФ в области защиты информации, Постановлений правительства РФ в области ИБ.

Ниже на рисунке приведена схема нормативно-правового обеспечения ИБ.

Зачем же необходимо изучение соответствующей нормативно-правовой базы? Давайте рассмотрим этот вопрос подробнее.

Как мы знаем, обработку персональных данных операторы ПДн обязаны выполнять в соответствии ФЗ-152 «О персональных данных». Исследуя данный правовой акт становится понятным, что далее необходимо привести всю обработку ПДн в соответствии с Постановлениями правительства РФ. Так требования по автоматизированной обработке приведены в Постановлении Правительства № 1119. А правила и методические указания по определению актуальных угроз безопасности в соответствующих приказах ФСТЭК № 21 и № 17.

Таким образом, проводя аудит ИБ своей организации, ответственное за обеспечение режима безопасности лицо должно организовать рабочую группу (комиссию) по ИБ. По результатам аудита ИБ и определения видов информации ограниченного доступа для организации мероприятий по ее защите применяется соответствующая нормативную базу РФ.

На основании определения нормативно-правовой базы, которая будет применяться для организации системы информационной безопасности, далее проводятся мероприятия в направлении административно-организационного обеспечения ИБ.

Административно-организационное обеспечение ИБ

Рассмотрим основные вопросы административно-организационного обеспечения. Что же это за направление и как его обеспечить для эффективного решения задач защиты конфиденциальной информации?

Для решения вопросов административного и организационного направлений необходимо совершить несколько шагов:

- На основании исследования нормативно-правовой базы обеспечения вопросов защиты информации, определить ответственных лиц за обработку соответствующей информации ограниченного доступа.

- Закрепить их ответственность соответствующими нормативными актами (приказами, распоряжениями, регламентами и инструкциями).

- Для этого поручить каждому из руководителей направлений, где обрабатывается конфиденциальная информация разработать перечень информации ограниченного доступа, определить места ее обработки и уполномоченных за их обработку лиц.

- В соответствии с полученной информацией от руководителей подразделений и ответственных за обработку конфиденциальной информации, определить виды конфиденциальной информации и разработать модель актуальных угроз ИБ.

- На основании модели угроз и после определения перечня ответственных (уполномоченных) лиц, необходимо разработать и внедрить соответствующие регламенты, инструкции, стандарты и другие необходимые руководящие документы по защите информации. Внести изменения в должностные инструкции ответственных лиц и определить степень ответственности их за разглашение информации ограниченного доступа или нарушение режима безопасности информации, которую они обрабатывают.

- Разработать планы мероприятий по проверки соблюдения режима ИБ и соблюдения требований федерального законодательства, нормативно-правовых актов и корпоративных руководящих документов.

- Провести разъяснительные беседы, семинарские обучающие занятия с персоналом организации по вопросам защиты информации и требований федеральных регуляторов информационной безопасности РФ.

Таким образом, проведя соответствующие вышеизложенные мероприятия, приступаем к вопросам инженерно-технического обеспечения ИБ.

Инженерно-техническое обеспечение ИБ

Как правило, под инженерно-техническим обеспечением вопросов ИБ предусматривают комплекс инженерных и технических мероприятий по защите информационных ресурсов, расположенных в сетевых информационных вычислительных инфраструктурах, локальных вычислительных сетях, серверных группах, настройках активного сетевого оборудования и т.п.

Необходимо заметить, что это совершенно ограниченное понимание вопросов защиты информации, где она обрабатывается и самого понятия объекта информатизации. Определим основные понятия, позволяющие нам системно взглянуть на вопросы инженерно-технического обеспечения ИБ.

Приведем определение объекта информатизации.

Объект информатизации – совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией, средств обеспечения объекта информатизации, помещений или объектов (зданий, сооружений, технических средств), в которых они установлены, или помещения и объекты, предназначенные для ведения конфиденциальных переговоров.

В соответствии с данным определением понятно, что необходимость защиты информации распределяется далеко за пределы вычислительных систем. В соответствии со специальными требованиями и рекомендациями ФСТЭК по защите конфиденциальной информации (СТР-К) определить мероприятия по защите информации необходимо после определения защищаемого помещения и контролируемой зоны. Именно, в определении защищаемого помещения (ЗП) и контролируемой зоны (КЗ) состоит главная задача при определении комплекса инженерно-технических мероприятий по защите информации.

Приведем определение ЗП.

Защищаемые помещения (ЗП) - помещения (служебные кабинеты, актовые, конференц-залы и т.д.), специально предназначенные для проведения конфиденциальных мероприятий (совещаний, обсуждений, конференций, переговоров и т.п.).

В соответствии с данным определением понятно и очевидно, что под объектами ИБ понимаются так же и помещения, где обрабатывается конфиденциальная информация. Исходя из этого появляется понятие ФСТЭК контролируемая зона. Приведем определение КЗ в соответствии СТР-К.

Контролируемая зона - пространство (территория, здание, часть здания, помещение), в котором исключено неконтролируемое пребывание посторонних лиц, а также транспортных, технических и иных материальных средств.

Исходя из определения КЗ становится понятным, что вопросы инженерно-технического обеспечения ИБ касается в том числе и организацию пропускного режима на защищаемые объекты информатизации, и техническое обеспечение контроля за пребыванием в КЗ посторонних лиц, транспортных и иных технических средств. Например, одним из мероприятий инженерно-технического обеспечения является проверка на наличие закладочных устройств негласного съема информации или проверка допустимого уровня сопротивления заземления системы водоснабжения за пределами КЗ.

Для лучшего понимания – что же такое КЗ взглянем на нижеприведенные рисунки.

Исходя из приведенных рисунков под контролируемой зоной может подразумеваться территория (улица), где находится объект информатизации, само здание либо отдельный кабинет.

Исходя из вышеизложенного инженерно-техническое обеспечение ИБ касается целого спектра задач объектовой защиты (замки, охранно-пожарная сигнализация, система видеонаблюдения, иные технические меры защиты КЗ), защиты сетевого периметра вычислительных ресурсов (системы кондиционирования серверных ресурсов, применение систем защиты энергоснабжения, в соответствии с требованиями РД ФСТЭК и ФСБ применение сертифицированных средств технической и криптографической защиты информации, сетевого экранирования и иных средств защиты информации).

Вывод

В данной работе перечислены основные методы и методические направления обеспечения корпоративного режима ИБ в организации, а именно:

- Нормативно-правовое обеспечение.

- Административно-инженерное обеспечение.

- Инженерно-техническое обеспечение.

Все методы защиты информации формируются в соответствии с требованиями федерального законодательства РФ и нормативно-правовых актов федеральных регуляторов ИБ.

Вопросы административно-организационного методического обеспечения решаются исходя из результатов процедур внутреннего аудита ИБ предприятия/организации, определения перечня информации ограниченного доступа и соответствующих уполномоченных лиц.

Методы, касающиеся инженерно-технического обеспечения, разрабатываются исходя из определения местоположения объектов информатизации, контролируемой зоны и защищаемых помещений.

Вся методика обеспечения безопасности информации в данной работе представлена как решение задач обеспечения комплексной защиты конфиденциальной информации.

Возникли трудности с работой по этой теме? У нас вы можете заказать научную статью по информатике по низкой цене!

Комментарии